Problema Sincronització NTPd (openntpd)

Fa unes setmanes ús vaig explicar que havia posat dos dels meus servidors NTP (Network Time Protocol) al pool d’espanya. Doncs bé hi ha un servidor el 83.175.213.76 que s’em tenia greus problemes per mantenir el sincronis-me, ja que l’openntp si té un ‘desfasse’ massa gran no et sincronitza la màquina i per tant el meu score dins del pool és un desastre. Per tal de solucionar el problema ara llenço el dimoni ntpd amb el paràmetre -s. Si useu gentoo l’únic que heu de fer és afegir el paràmetre a:

# cat /etc/conf.d/ntpd # Copyright 1999-2004 Gentoo Foundation # Distributed under the terms of the GNU General Public License v2 # $Header: /var/cvsroot/gentoo-x86/net-misc/openntpd/files/openntpd.conf.d,v 1.2 2004/11/22 15:27:51 vapier Exp $ NTPD_HOME=/var/empty NTPD_OPTS="-s"

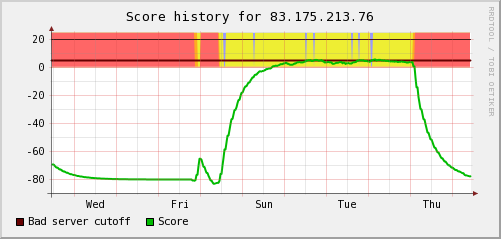

Aquí podeu veure les perdues d’score que havia acumulat el servidor:

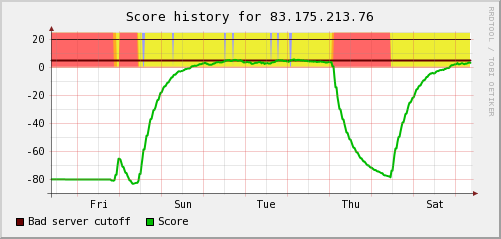

Update:Des del canvi comentat podeu verure l’evolució:

Update II he trobat aquesta ‘deducció’ que vaig fer jo solet de casualitat en un HOWTO d’OpenNTPD per Gentoo.

Gentoo Trick: module-rebuild

El pof en el seu dia i la GWN (Gentoo Weekly News) en una de les seves últimes edicions ens han parlat algún cop d’aquesta eina tan útil i que mai recordo com es diu exactament. A més sempre és quan més la necessites, o sigui, quan fas un update de kernel. Serveix per algo tan útil com recompilar els mòduls que no són natius del kernel per la nova versió de kernel que ens acabem d’instal·lar, estalviant-nos el mal moment que hem passat tots de necessitar just el mòdul que controla el dispositiu que no estava suportat de forma genèrica pel kernel i just en aquell moment no tenim el mòdul compilat.

Suppose you’ve just booted into a freshly updated kernel. First of all,

check which packages are using modules that haven’t been built with the

new sources yet:

module-rebuild list

and then you can rebuild them all by simply going:

module-rebuild rebuild

Per disposar del module-rebuild feu un emerge a:

* sys-kernel/module-rebuild

Latest version available: 0.5

Latest version installed: 0.5

Size of downloaded files: 0 kB

Homepage: http://www.gentoo.org/

Description: A utility to rebuild any kernel modules which you have installed.

License: GPL-2

UPDATE 5/6/2006: fixeu-vos al fer el list que no sempre hi ha tots els paquetes que instal·len moduls a la vostre llista, per tant, us recomano que afegiu els paquets que tenen mòduls amb l’opció add de la companda module-rebuild a partir de llavors ja es recordarà ell d’aquesta dependencia en el rebuild.

Penya Benfica a Andorra

Una altre mostra de que Andorra és plena de Portuguesos, extrany lligam sota la meva opinió, és que prop de la feina tinc la penya Benfica d’Andorra.

Ja tinc disc dur!!!

Portava dos dies sense linux al portàtil :'( la partició del linux del disc dur del portàtil se m’havia quedat tonto i per postres l’Oriol m’ha encomanat l’encostipat i vaig mig engripat. Tinc els ulls plorosos i sento amb reververació de serie i per postres avui sóc a Andorra. Així que aquesta nit he deixat el nou disc dur clonant-se i recuperant copies de seguretat. El millor de tot és que durant el viatge el Benja i jo hem fet una inversió de 20 en tornavisos perquè jo pugés montar el disc dur durant el viatge. Quan arribi a l’hotel us poso les fotos que té el benja al mòbil.

Així que ja torno a existir. Ja tinc el meu sistema operatiu com deu mana funcionant i pràcticament no he perdut res. Per un cop un problema tan greu no ha tingut cap repercusió important. Més que unes 3h de feina personal i unes quantes més del propi sistema. Per cert, el disc dur només m’ha durat 1any i mig aproximadament era un Hitachi de 80Gb que vaig comprar-me i instal·lar-me jo mateix al Dell X300 i el nou que m’he comprat és un Toshiba de 100Gb.

Sobretot feu com jo a la foto, si heu de canviar el disc dur d’un portàtil no oblideu fer-ho en un lloc incòmode i perillós. Per exemple, al cotxe camí d’andorra aprofitant les curves per perder algún ‘tornillo’. A més si pot ser que us falti alguna eina per acabar l’operació com hem fet nosaltres i aneu parant a totes les gasolineres a comprar just el model de tornavís a us falta. Finalment fins al ‘Punt de Trobada’ no l’hem trobat :'(

Update: video de la part final de l’event. Fet amb el mòbil del Benja. I fotografia del kit de tornavisos que al final ens ha salvat la reparació en ruta:

Llistat de prefixes de mòbils

Amb les portabilitats aquest llistat ja ha quedat una mica antiquat, però a vegades ens fa falta per alguna coseta i no sé mai on ho he posat, així que aquí ho teniu:

600 GSM/DCS Vodafone 606 GSM MoviStar 607 GSM Vodafone 608 Analógica MoviStar 609 GSM MoviStar 610 GSM Vodafone 616 GSM MoviStar 617 GSM Vodafone 619 GSM MoviStar 626 GSM/DCS MoviStar 627 GSM/DCS Vodafone 629 GSM MoviStar 630 GSM MoviStar 636 GSM/DCS MoviStar 639 GSM MoviStar 646 GSM/DCS MoviStar 649 GSM MoviStar 654 DCS Amena/Orange 655 DCS Amena/Orange 656 DCS Amena/Orange 659 GSM/DCS MoviStar 666 GSM/DCS Vodafone 667 GSM/DCS Vodafone 669 GSM/DCS MoviStar 670 GSM Vodafone 676 GSM/DCS MoviStar 677 GSM/DCS Vodafone 678 GSM/DCS Vodafone 679 GSM/DCS MoviStar 686 GSM/DCS MoviStar 687 GSM/DCS Vodafone 689 Analógica MoviStar 696 GSM/DCS MoviStar 699 GSM/DCS MoviStar

Un ordinador Linux dins una CF

Segueixo amb la meva línia de referenciar mini-ordinadors, aquest cop es trata d’ordinadors ecastats dins d’una Compact Flash (CF). Amb unes característiques força interessants i una filosofia d’ampliació certament impressionant.

- 43 * 37 * 5 mm

- Compact Flash Type II Card

- 16 Bit CF expansion bus

- Interfaces to CF cards

- 32 bit Coldfire cpu 40MHz

- 32 MB SRAM

- 8 MB FLASH

- ucLinux 2.4

- RS-232

- Motorola BDM port

Ideal per desevolupaments ràpids i per fer prototips de petits dispositius. A més al usar el bus CF, podem usar unes ‘plaques d’expanció’ que ens permeten endollar moltes altres CF compatibles: ethernet, wifi, bluetooth, gps, usb, gsm/gprs, camera, disc/storage, etc. La CF amb l’ordinador val uns ~200$ i els kits de desenvolupament de 400 a 600$ segons quants slots porti la ‘placa d’expanció’.

Alguns links interssants sobre el dispositiu: