InterScan Messaging de TrendMicro problematic amb kernel 2.4 i ECN

Tenia un problema amb un servidor de correu SMTP al qual no podia accedir des del servidor de correu de la feina. Encanvi des d’altres IPs del nostre mateix rang si que tenia accés al port 25/tcp d’aquest servidor remot. Doncs resulta que el servidor en qüestió té instal·lat un InterScan Messaging Security Suite de la casa TrendMicro i al servidor de correu de l’empresa jo hi tenia activat el ECN (Explicit Congestion Notification). El problema esta en que quan s’envia un “SYN” en el handshake TCP entre els nostres servidors el paquet TCP té activats dos flags més a part del ‘SYN’, el ‘W’ i el ‘E’.

Aquí podeu veure el que envia el meu servidor amb ECN, flags SWE:

14:12:31.257939 IP 1.1.1.1.44435 > 2.2.2.2.25: SWE 2986809236:2986809236(0) win 5840 <mss 1460,sackOK,timestamp 338497211 0,nop,wscale 0>

El que envia un altre servidor que no té ECN, flag S:

14:13:02.225358 IP 1.1.1.2.37876 > 2.2.2.2.25: S 3871099907:3871099907(0) win 5840 <mss 1460,sackOK,timestamp 3419720577 0,nop,wscale 2>

Per comprovar si realment tenim el ECN activat al kernel:

# cat /proc/sys/net/ipv4/tcp_ecn

Per desactivar el ECN del nostre kernel:

echo 0 > /proc/sys/net/ipv4/tcp_ecn

Només fent això la cosa ja ha començat a funcionar perfectament. Així doncs, dubto que mai a algú li passi algo tan enravassat com el que m’acaba de pasar però aquí queda explicat.

PAN IP sobre bluetooth amb Gentoo/Linux

Per llençar una xarxa IP sobre de bluetooth en un linux, concretament amb una gentoo linux. Doncs bé, el més important és que li donem suport al kernel del nostre sistema bluetooth i després hem de tenir el paquet: net-wireless/bluez-pan i el mòdul bnep carregat.

Missatges del kernel després de carregar el mòdul (dmesg):

Bluetooth: BNEP (Ethernet Emulation) ver 1.2 Bluetooth: BNEP filters: protocol multicast

Un cop tenim això llest dels dos PCs que volem connectar amb la xarxa PAN (Personal Area Network), el que hem fer és decidir qui farà de NAP (master – Network Access Point) i qui de PANU (slave – PAN user).

Configuració del servidor:

# pand -n --listen --role NAP pand[24538]: Bluetooth PAN daemon version 2.19 pand[24539]: New connection from yy:yy:yy:yy:yy:yy bnep0

Configuració del client:

# pand -n --connect xx:xx:xx:xx:xx:xx pand[15986]: PAN daemon ver 1.1 pand[15986]: Connecting to xx:xx:xx:xx:xx:xx pand[15986]: bnep0 connected

En el client s’ha de posar la MAC del dispositiu BT del servidor perquè aquest es connecti al servidor. Un cop aquest tràmit funcioni podrem comprobar que ja tenim un nou dispositiu de xarxa el bnep0. Ara només cal assignar-li una IP a cada dispositiu el del servidor i del client i llestos. Ja tenim la xarxa PAN funcionant amb protocol IP.

Observeu que uso el paràmetre -n perquè no es llenci el pand com a dimoni, sinó com un programa interactiu així podem veure el debug a la mateixa línia de comandes. Un cop ho hagueu provat és bona idea tenir-lo com a dimoni així ja no ens hem de preocupar de que estigui enllaçat tota l’estona ho farà el propi dimoni.

Si voleu més detalls de com fer-ho, m’he basat amb el document HOWTO-PAN (local). Només afegir que els index de transferència a un metre un PC de l’altre eren força baixos d’uns 200kbps i molt irregulars, amb puntes d’uns 800kbps. L’allargada màxima aconseguida amb parets ha estat d’uns 10m, però amb un ample de banda ridicul.

Doing your own telephone wiring

Document molt curiós i útil, com fer-se el cablejat telefónic un mateix de la millor forma: Doing your own telephone wiring (local).

En l’espai d’un endoll…

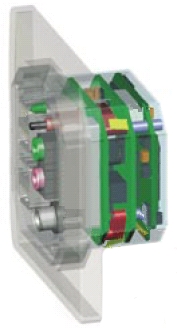

Un PC… doncs aquesta és la última novetat que he vist a Windos for Devices. Un PC amb Windows CE, jo diria que també ha de funcionar el linux sense problemes.

En un espai minúscul ideal per moltes oficines i per més d’un racó de la casa, com per exemple, la cuina i el WC… sé que sona a raro però l’únic que fa que ja no ho tingui montat és que no tinc un duro. Sinó un experiment d’aquests per un preu raonable (~300€) et permet tenir amb una pantalla tàctil el següent:

- AMD Au1500 (6700 a 333 MHz o 6800 i 6900 a 500 MHz)

- fins a 128 MB DDR RAM

- fins a 64 MB DoC (Disc On Chip)

- Analog VGA out, 1280 x 1024, 16M colors, 4 MB/8 MB (6700/6800) graphics RAM

- o bé: DVI out, 1600 x 1200, 16M colors, 8 MB graphics RAM, dual screen support

- 10/100 BaseT Ethernet with auto negotiate

- 4 USB 2.0

- 16-bit stereo audio, line in line out jacks

- 6700 — 5 VDC at 2.4 A

- 6800 and 6900 — Power over Ethernet, 36 to 56 VDC

Una plataforma ideal per montar-te els teus ‘gadgets’ per tota la casa. A més al tenir un DoC permet tenir-hi instal·lat un petit sistema operatiu que pot carregar dinàmicament de la xarxa la resta d’aplicacions.

Si us agrada el tema a Windows for devices també hi ha un parell d’articles més sobre ‘mini-pcs’ força interessants:

- Scalable embedded boardsets support PoE, run Windows Embedded Blue Chip Technologies has introduced a series of embedded computer boardsets based on x86-compatible processors ranging from 400MHz to 1GHz. The MagnumX two-board sandwiches are based on the company’s ETX modules, run Windows XP Embedded and Windows CE, and can be powered through their Ethernet connectors, according to the company.

- Ultra-thin “panel PC” powered by Ethernet DSP Design has introduced what it claims is the first flat panel PC to use the recently adopted Power Over Ethernet (PoE) standard, IEEE 802.3af. At less than 1 inch thick, the POET6000, which runs Windows XP Embedded, is ideal for wall mounting, the company says.

Si tan de windows us ha fet mal també hi ha un lloc molt conegut a internet on es parla d’una temàtica molt semblant amb linux: linuxDevices.com.Però lo xungo és que aquests models que he comentat allà no els he vist. Però com us dic estic convensut que el linux funcionaria en els dispositius que he comentat.

Mobles de Xina

Fa un parell de setmanes que van arribar els mobles que va comprar la Daphne amb la seva estada d’estudis i pràctiques a Xina. Són realment impressionants per no parlar del ridicul preu. Això si, si penseu fer compres a Xina perquè ús les enviin amb baixell al port de Barcelona recordeu que s’han de pagar uns impostos mínims, així doncs carregueu fort perquè aquests mínims valguin la pena… perquè us en feu una idea són al voltant d’uns 500. Tan si porteu un moble com si en porteu vint.

Quina boira aquest matí…

El jordi m’ha tret l’article dels dits, igual que ell i la resta de torrelavidencs avui ens hem llevat amb una boira fora de serie.

Mirant el paissatge:

Mirant les cases dels veïns:

Tot havia desaparegut o estava en procés de fer-ho. Realment impresionant, la visibilitat era d’uns 50m com a molt. Si voleu veure més fotos i amb més qualitat mire l’album de fotos.