2006/05/03

No Comments

Reading time: 3 – 5 minutes

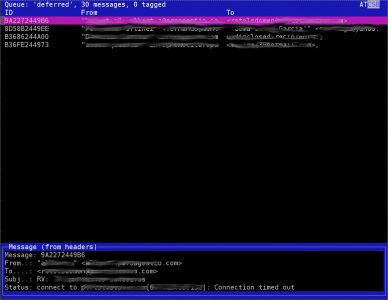

Algunes empreses disposen de servidors de correu amb infraestructures internes realment complexes i que seguint la màxima de la informàtica el millor que podem fer és: si alguna cosa va no la toquis. El problema és que sovint aquestes estructures tan complexes no disposen de filtres de correu mailiciós. O sigui, no són capaces de passar antivirus al correu, filtrar lspam i controlar altres enviaments maliciosos de correu. A més intentar afegir un software dins el propi servidor que ens fassi aquestes funcions sobre lMail Transport Agent (MTA) que ja tenim corrent és un risc innecessari i poc rentable moltes vegades.

Una solució que susa sovint és afegir un servidor només per filtrar el correu que entre i surt de lempresa i intentar eliminar amb aquest mail-gateway tots els correus no dessitjats. Bàsicament doncs el que fem és col·locar lSMTP (Simple Mail Transport Protocol) del mail-gateway com a porta dentrada del correu extern. Després modifiquem el servidor intern de correu perquè tots els correus que hagi denviar cap a fora ho fassi a través del mail-gateway. O sigui, posem com a servidor de relay fix del servidor intern la direcció del MTA del gateway.

Amb aquest escenari els usuaris no han de canviar res de res, ja que només estem intervenint el port 25/tcp, o sigui, lSMTP. A més al servidor intern de correu podem crear una compte de gestió de correo mailiciós, per exemple mailgateway@exemple.com (sent exemple.com el nostre domini). En aquest compte li creem dues carpetes una que es digui spam i laltre que es digui ham. El que farem és sincronitzar el correu daquestes comptes amb una carpeta del mail-gateway (si les comptes són IMAP és bona idea sincronitzar-les amb lofflineimap). Quan tinguem aquests correus al mail-gateway li direm als filtres bayessians de lantispam que aprenguin com és el correu maliciós que no és capaç de filtrar i com és el correu que ha filtrat i que era legítim.

Aquesta compte de correu (mailgateway@exemple.com) que hem creat al servidor intern, la podem configurar com a compte de correu secundaria a un administrador de la xarxa. Així aquest podrà gestionar el manteniment sense haver de tocar el mail-gateway. En cas de que hi hagi algún usuari de la xarxa que vulgui localitzar un correu que sha filtrat ladministrador ho podrà fer des daquesta compte.

A més pels usuaris que estan fora de lempresa, delegacions o daltres similars ens pot interessar autenticar lSMTP per tal de que aquests usuaris puguin usar lSMTP del mailgateway per enviar correu. Així doncs, aprofitarem el servei dIMAP (Internet Message Access Protocol) del servidor intern per validar lautenticació en lSMTP. Sona una mica extrany però el mètode és ben senzill. Es tracta daprofitar la compte lusuari i clau que tenen els usuaris en el servidor IMAP intern, llavors es configura el MUA perquè usi aquestes dades com a informació per autenticar lSMTP i el servidor dMTA quan rep una autenticació via SMTP el que fa és obrir una connexió IMAP contra el servidor intern i provar lusuari i clau que el client lhi ha enviat a lSMTP si això és correcte lMTA permet enviar correu al MUA amb lorigen i destí que vulgui.

La documentació d’aquest projecte la podeu trobar al wiki:

mail-gateway_amb_amavisd-new

Tenir-la al wiki em permet anar-a millorant i esta sempre localitzada.

Si teniu alguna cosa que no esta clara, petició o demanda del tipus que sigui sobre aquesta documentació podeu penjar els comentaris en aquest post.

After using VMWare ESXi for a long time as a Hypervisor for my virtual servers I decided to stop paying OVH for that service and I migrated my virtual machines to VPS servers on OVH. At the end of the day only two VPS with a cost of 3€/month are enough and I can stop a 50€/month dedicated server.

After using VMWare ESXi for a long time as a Hypervisor for my virtual servers I decided to stop paying OVH for that service and I migrated my virtual machines to VPS servers on OVH. At the end of the day only two VPS with a cost of 3€/month are enough and I can stop a 50€/month dedicated server.