Podcast 2×06: Com funciona Kerberos? autenticació i autorització (AA)

Reading time: 4 – 6 minutes

El podcast

[display_podcast]

Notes

Estàndard RFC1510 per l’autenticació, destaquen les funcionalitats de:

- autenticació mutua

- temps de connexió ràpids (session tickets)

- delegació (autenticació recursiva entre serveis)

Esquemes

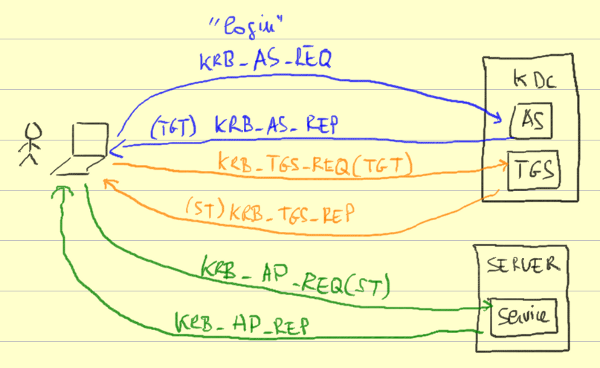

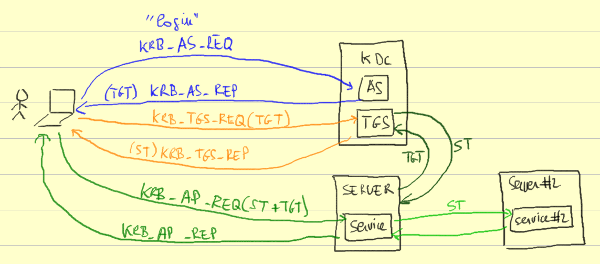

Simplifiació del funcionament

Hi ha 6 tipus de missatges (5 obligatoris + 1 opcional), agrupats en 3 su-protocols:

- AS (Authentication Service) – es produeix durant el procés de “login” i li permet al client poder demanar un ticket per accedir als recursos (TGT)

- KRB_AS_REP

- Client principal name.

- Timestamp.

- Kerberos target principle name (realm).

- Requested lifetime.

- KRB_AS_REP

- La primera part va xifrada usant la clau d’usuari, conté:

- User-TGS key (generated by the KDC).

- Kerberos target principle name (realm).

- Ticket lifetime.

- La segona part és el TGT, va xifrat usant la clau TGS generada pel KDC només els servidor la poden obrir, malgrat això s’enmagatzema en el client i conté:

- Client principal name.

- Ticket lifetime.

- KDC timestamp.

- User-TGS key (which is not retained by the KDC, but its presence within the TGT means it is available when required).

- Client IP address (taken from the initial KRB_AS_REQ).

- La primera part va xifrada usant la clau d’usuari, conté:

- KRB_AS_REP

- TGS (Ticket Granting Service) – a través del TGT el client poy demanar un “service ticket” (ST) necessari per poder accedir a un servei. El TGT té un funcionament semblant al d’un password (expira amb el temps i no requereix password), el ST obtingut seria semblant a un visat d’accés a un país.

- KRB_TGS_REQ

- Service principal name.

- Requested lifetime.

- TGT (still encrypted with the TGS key).

- Authenticator (encrypted with the user-TGS key and containing a client timestamp) – The authenticator guarantees that the request originated from the client.

- KRB_TGS_REP

- La primera part va xifrada amb la clau TGS de l’usuari (el KDC l’extreu del TGT) i conté:

- Service principal name.

- Ticket lifetime.

- User service key (encrypted with a user-TGS session key, generated by the KDC).

- Part dos, és el “service ticket” (ST). Xifrat usant la clau del servei TGS. Conté:

-

- User service key (encrypted with a user-TGS session key, generated by the KDC).

- Client principal name.

- Ticket lifetime.

- KDC timestamp.

- Client IP address.

- La primera part va xifrada amb la clau TGS de l’usuari (el KDC l’extreu del TGT) i conté:

- KRB_TGS_REQ

- Client/Server (AP) Exchange – per accedir a un servei el client envia al servei un KRB_AP_REQ amb el ST obtingut. El servei pot o no contestar la petició, a vegades, el servei directament comença la seva sessió.

- KRB_AP_REQ

- ST xifrat amb la clau TGS del servei

- Authenticator – encrypted with the user service key

- KRB_AP_REP

- KRB_AP_REQ

Característiques

- ‘Realm‘ es defineix com un domini d’aministració

- Tots els servidors i participants en les transaccions pertanyen al mateix ‘Realm’

- Tots els missatges viatgen xifrats usant un codi simètric (no-PKI)

- La “user key” es genera a partir del “logon password”

- La “host key” es genera quan el “host” s’uneix al ‘Realm’

- Si un client vol accedir a un servei i no ha fet el TGS pot enviar el TGT en el “AP exchange” i el servei farà la gestió amb el KDC de forma transparent.

- Important recordar que:

- només el KDC pot llegir el TGT

- només el servei pot llegir el ST

Glossari d’acrònims

- KDC: Key Distribution Center

- AS: Authentication Service

- TGS: Ticket Granting Service

- SS: Service Server

Referències:

Error coneguts

- Degut a un error el podcast 2×05 no exiteix. Sento l’error!