Fitxers kmz/kml i htc footprints

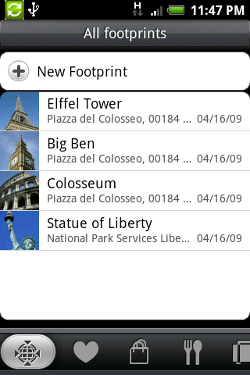

Aquestes últimes vacances a madeira he aprofitat per utitlizar una eina que fins ara incorporaven els mòbils que tenia però que fins ara que m’he passat a Android no m’he decidit a expremer, estic parlant d’htc footprints. És una eina que a partir d’un simple formulari permet registrar llocs emblemàtics, bonics, interessants, curiosos o que simplement volem recordar. Aquest formulari guarda coses com una fotografia del lloc, un títol, la posició del GPS, la direcció, pots afegir-hi comentaris de text i fins hi tot de veu; potser hem deixo algún detallet del que pots afegir-hi per cada entrada a footprints però escencialment això és tot el que fa. Obviament el bo del tema és que gràcies a les tecnologies que incorpora el telèfon omplir el formulari és ben senzill, ja que la foto, posició del GPS o gravació de veu es fan amb simples clics, com sempre el més molest és escriure text.

Aquestes últimes vacances a madeira he aprofitat per utitlizar una eina que fins ara incorporaven els mòbils que tenia però que fins ara que m’he passat a Android no m’he decidit a expremer, estic parlant d’htc footprints. És una eina que a partir d’un simple formulari permet registrar llocs emblemàtics, bonics, interessants, curiosos o que simplement volem recordar. Aquest formulari guarda coses com una fotografia del lloc, un títol, la posició del GPS, la direcció, pots afegir-hi comentaris de text i fins hi tot de veu; potser hem deixo algún detallet del que pots afegir-hi per cada entrada a footprints però escencialment això és tot el que fa. Obviament el bo del tema és que gràcies a les tecnologies que incorpora el telèfon omplir el formulari és ben senzill, ja que la foto, posició del GPS o gravació de veu es fan amb simples clics, com sempre el més molest és escriure text.

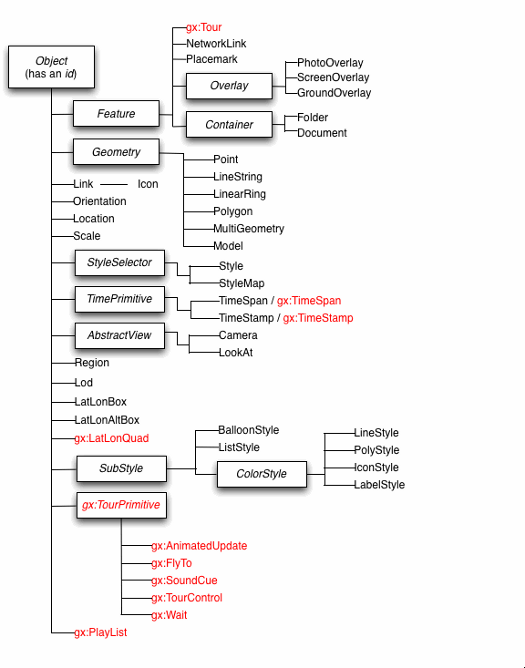

L’interessant del tema és que després això es pot exportar a un fitxer .kmz (tot el contingut del footprints) o un fitxer .kml (només una entrada del footprints). El .kmz conté en escència un paquet amb un fitxer kml i els arxius externs del footprints, per exemple, les fotografies o l’audio. Pel que fa al format del fitxer .kml es tracta d’un fitxer XML amb el contingut del formulari que he comentat anteriorment. Aquests fitxers són directament importables al Google Earth i a moltes altres eines de la saga de Google. Però el que a mi m’interessa comentar en aquest article és la llibereria libkml, també de google, la que vaig usar per parsejar el fitxer kmz de les vacances a Madeira.

A través d’un simple codi amb python vaig generar el codi en format dokuwiki necessari per montar-me l’esquelet de la web de les vacances a Madeira. De fet, el codi no esta gens polit i esta extret d’snippets d’exemple que he trobat per la web, però pel que jo volia era més que suficient. Al final del post hi teniu un enllaç.

Fa dies que en aquesta línia dono voltes a la idea de montar-me un servei que després de fer una entrada al footprints amb el mòbil enviï automàticament el fitxer .kmz/.kml per email a una direcció reservada que parsegi el correu i que automàticament doni d’alta aquest contingut a alguna de les seccions d’oriolrius.cat, de fet, encara no tinc clar si la millor idea és injectar-ho com a post o com a entrada del wiki, el que si que tinc clar és que això després s’haurà de referenciar al meu lifestream perquè així quedi constància de llocs interessants que coneixo i que sempre que vols recordar ja has oblidat. Si algú té idees de com millorar aquesta idea, ja ho sap, que m’avisi.

Referències:

- Tutorial de KML

- Referència de fitxers KML

- Codi del meu parser de KML fet en Python i que dona una sortida en codi directament enganxable al Dokuwiki

NOTA: el codi del dokuwiki usa el plugin de google maps.

Salt amb paracaigudes

Avui he marcat un ‘fet’ en una de les coses que tinc que fer a la vida abans de morir:

Nous gadgets que corren per casa

El que faré en aquesta entrada és un petit recull de comentaris sobre els últims dispositius que hi ha per casa.

Consola Wii + Wii Fit + Wii Motion Plus

Mai m’havia imaginat que em compraria una consola, de fet, tècnicament tampoc ho he fet ja que va ser un regal que li vaig fer a Estefania pel seu aniversari a finals de maig. Però com ja era la idea és un regal que disfrutem tots dos. Realment és un concepte totalment diferent del que jo havia entès sempre com a consola. Sota el meu punt de vista és una eina d’entreteniment que dona un punt d’interactivitat tan innovador que potser fins hi tot li caldria un nom diferent, enlloc de ser una consola més.

Si ens fixem en l’ús que jo li dono, fins hi tot podriem anomenar-ho màquina de fer esport. Per sort no només faig esport amb la Wii, però he de dir que entre els 30min de footing que faig dia si dia no, més el control del meu IMC que hem permet portar la Wii Fit i la experiència brutal que em dona el Wii Motion Plus quan jugo al Virtua Tennis 2009 és una màquina de fer esport molt entretinguda i a sobre m’ajuda a mantenir-me en forma.

A més no cal oblidar la component social, crec que és una consola ideal per disfrutar amb els amics i deixar de banda els sovint aborrits jocs de taula. Segur que hi ha molta gent que no es cansa mai de jugar al parxís o a la oca; però jo de ben petit sempre he tingut repelús a aquest jocs, fins hi tot quan no sabia ni el que era un ordinador.

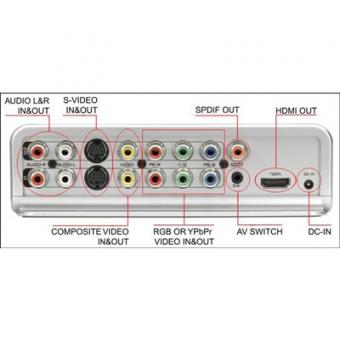

Archos 5 + DVR Station Generation 6

De fet l’Archos5 ja fa molts dies que corre per casa, fins hi tot hauria de dir pel món. Ja que com a dispositiu portàtil per això va ser pensat per emportarte’l pel món. Com passa sovint amb aquests gadgets Estefania els disfruta sobretot quan anem de viatge, però jo en el meu dia a dia l’uso per ambietar les meves jornades de treball o per animar els viatges que faig a Barcelona.

Els seus 120Gb de disc dur trobo que són ideals, mai els he trobat excessius com a molt algún cop n’hagués volgut més. Ja que sempre es pot usar com a disc dur portàtil. Potser una cosa que no m’agradam massa és que no puc usar la funció de dispositiu mass storage (disc dur extern) mentre reprodueixo música. Trobo que seria ideal tenir-lo connectat al portàtil mentre treballo i escolto musica, de forma que quan tingués alguna cosa que copiar-me per emportar: PDFs, més música, podcasts, etc. ho fes directament. Però no es pot tenir tot.

He de dir que les funcions que més uso quan viatjo són les de veure videos, escoltar música i llegir PDFs. Aquesta última funció és un pel lenta pel meu gust però sovint l’utilitzo ja que sempre porto una bona col·lecció de llibres tècnics que no puc evitar fullejar o fins hi tot llegir. Això si, no ús recomano fer-ho més d’1h seguida ja que és força dur per la vista les 5″ de la pantalla tampoc donen per tan.

Pel que fa a la DVR station només fa unes setmanes que la vaig comprar, obviament la tenim al menjador i gràcies al seu comandament a distància més que complert l’usem per veure pel·lícules o per posar música usant la TV del menjador. L’usabilitat del comandament a distància és bona en general, potser el problema més greu és que el ratolí (per dir-li d’alguna forma) que incorpora el comandament és força inusable però això només cal usar-ho si volem navegar per internet.

Pel que fa a l’accés del contingut que tinc a la xarxa es fa via UPnP i el servidor UPnP que tinc instal·lat al meu NAS (Openfiler) és el Mediatomb, cosa que de moment m’està donant una serie d’inconvenients que no he resolt. Per un costat, a l’hora de buscar contingut em mostra tot el media en una sola carpeta, cosa força inusable degut a la quantitat. Malgrat això és culpa de que el servidor UPnP exporta el contingut de forma poc òptima per defecte, hauré de mirar de configurar-lo millor. L’altre inconvenient és que si reps un contingut via UPnP no pots usar les funcions de ‘fast-forward’ i ‘rewind’ cosa realment molesta en moltes ocasions.

Comentar també que la radio per internet que té instal·lada l’Archos5 és un programa que es diu vTuner i que malgrat té molt contingut i molt ben ordenat, entre el qual he trobat emisores que m’agraden molt també trobo molt a faltar el no poder usar eines d’internet com Spotify o LastFM. Cosa que a priori semblaria suportada perquè l’Archos5 suporta Flash tan en pàgines web com en aplicaciones standalone però no és capaç de reproduir cap de les coses que he comentat.

HTC Hero

Finalment l’últim gadget a comentar és el mòbil que he adquirit: HTC Hero en lloc del HTC Touch Cruise que he tingut fins ara. De fet, no ha estat un canvi per gust sinó obligat ja que en un sopar a la fresca d’aquest estiu el mòbil va desapareixer i per tant vaig haver de buscar-me la vida. Així doncs, després d’una bona oferta per part d’Orange vaig adquirir aquest terminal.

Comentar que per fi sóc lliure! ja no depenc del coi de Windows Mobile que això més que un sistema operatiu era un mal son. Android no és la perfecció però em dona moltes alegries i bones experiències cada dia. Cosa que no es pot dir del anterior sistema.

Sobre el terminal comentar que aquesta petita curva que fa en la part inferior i que tanta por em feia que es convertís en una incomoditat, almenys per mi, s’ha acabat convertint en una comoditat ja que quan porto el terminal a la butxaca aquest s’adapta millor a la forma del cos.

Com a inconvenient comentar que la pantalla tàctil és una mica difícil d’usar quan tens les mans suades o humides de la calor o algún altre motiu. Sort del trackball que sovint ens facilita la vida. Això si, quan tens les mans ben seques la usabilitat tàctil del terminal és genial i el teclat virtual quan girem el terminal és realment còmode d’usar.

Per buscar-li coses negatives comentar que la cobertura GSM a vegades va i ve, sense massa explicacions i malgrat et diu que tens cobertura sembla que a qui et truca li diu que no estas disponible. Encara he d’acabar de validar si aquest problema és degut a la cobertura que hi ha a casa meva o bé, és realment un problema del terminal. Aquesta propera setmana tindré un altre teminal d’Orange per temes de feina i així ho podré contrastar.

Ubuntu Hardy (8.04) i monit 4.10.1

El paquet .deb de la versió 4.10.1 del monit no esta disponible per Ubuntu Hardy (v.8.04) el paquet més nou disponible és el 4.8 el problema més greu que suposa això és que no podem usar com servidor de notificacions servidors SMTP sense SSL, per exemple, no es pot usar smtp.gmail.com (gmail.com).

Si voleu instal·lar el paquet 8.10.1 el que s’ha de fer és:

cd /var/tmp

wget http://es.archive.ubuntu.com/ubuntu/pool/universe/m/monit/monit_4.10.1-3_i386.deb

sudo dpkg -i monit_4.10.1-3_i386.deb

monit -V

i veurem l’esperat:

This is monit version 4.10.1

Copyright (C) 2000-2007 by the monit project group. All Rights Reserved.En cas de voler enviar els correus a gmail la configuració seria algo així:

set mailserver smtp.gmail.com port 587

username [user]@gmail.com password [pass]

using TLSV1

with TIMEOUT 20 seconds

Viatge a Madeira d’aquest agost

Aquest agost Estefania i jo ens hem escapat 7 dies a l’illa de Madeira per descansar i fer una mica el turista. Fa dies que estem remanant per mostar-vos un petit resum del que varem estar fent per l’illa en format web i finalment tenim una versió presentable del que hem escrit.

- La pàgina web (pública)

- Les fotografies (protegides amb paraula de pas, si algú la vol que me la demani per correu)

Per cert, pels més geeks comentar que les fotografies i la informació del GPS les he tret del programa footprints que vaig estrenar durant el viatge amb el nou mòbil: htc hero. Mòbil del qual encara ús dec una review, de fet, per casa hi tot un seguit de nous aparells que hem anat comprant els últims 2 o 3 mesos i que encara no he comentat al blog. Així doncs, segurament aquesta setmana en faré una review conjunta.

Aire de Barcelona: banys àrabs

Per l’aniversari d’Estefania i el meu ens van regalar unes sessions als banys àrabas de Barcelona; coneguts com “Aire de Barcelona“. Doncs bé, aquest dimecres a les 22h varem anar a comprovar què tal era l’experiència. Després de fer-nos una passejada tranquila i a bona temperatura des d’Arc de Triomf fins al Parc de la Ciutadella (~10min) varem trobar de forma ràpida i senzilla el lloc.

Cal dir que la decoració de tot el local, des de la porta d’entrada passant per la recepció, els vestuaris i les piscines esta tot cuidadíssim, així doncs m’encanta el gust del decorador que va fer l’ambietació del lloc. A més els treballadors són molt amables i et tracten amb una pau que també relaxa moltíssim.

Pel que fa a les piscines, aquestes estan repartides segons canvis de presió o de temperatura. Així doncs, podem trobar des del típic hidromassatge d’aigua i d’aire passant per una piscina d’aigua salada. Pel que fa a les de temperatura, n’hi ha una a uns 36º, una a uns 45º i dues més a 16 i 18º respectivament. Realment és una passada experimentar les sensacions que et transmet el cos quan rep aquests canvis de temperatura tan bruscos. Obviament, res que envejar a les saunes finlandeses amb una bona dutxa freda després o llençar-se directament sobre la neu.

Parlant de sauna, obviament les instal·lacions també disposen d’una moderníssima sauna a 60º. Un altre detall de qualitat que realment varem apreciar és que hi havia una zona de descans prou amplia i còmode, malgrat no haver-hi cap coixí, on es podia prendre aigua fresca o te amb menta ben calent. Realment un plaer.

Pel que fa als massatges, n’hi ha de dos tipus els tradicionals aplicats sobre l’espatlla i en una camilla o els més exòtics que es fan sobre una pedra calenta i que bàsicament es centren en cap, cames i braços (tot i que cal triar 2 de les 3 opcions). En aquest punt és on no em va acabar d’agradar el circuit, ja que la qualitat del massatge craneofacial+peus que em varen fer va ser molt i molt light, la senyora que me’l va fer semblava que tingués por de cansar-se i tota l’aplicació era tan relaxada que no acabava de tenir aquells corrents que et fa el cervell quan et fan un bon massatge.

A més quan estavem a la piscina d’hidromassatge ens varem fixar que hi havia dos massatgistes que mentre feien massatges estaven xerrant i rient constantment a la zona de camilles. Tot això, és clar, no ajuda a relaxar gens ni mica quan et fan un massatge. A més cal sumar-li el fet que pel meu gust hi havia massa gent compartint les instal·lacions (crec que unes 30 persones), jo diria que més de 15 ja és exagerat ja que l’entorn perd el clima íntim que preten donar la llum tènue i la música relaxant de fons.

Posats a destacar coses negatives només afegiria que l’oli que et posen pel cos al fer-te massatges, malgrat fer una olor boníssima i tenir una textura molt agradable, al entrar en contacte amb l’aigua de les piscines i després d’anar passant gent per l’aigua creava una acumulació de gasos que va acabar deixant-me els ulls ben vermells i adolorits.

Després de tot això sembla que no em vagi agradar la visita als banys, la cosa no és pas així i li recomano a tothom que hi vagi. Això si, cal saber que no vas a rebre un molt bon massatge. Simplement a disfrutar de l’ambient íntim amb la parella i de les sensacions que t’ofereix l’aigua i l’entorn en si mateix.