TrueCrypt i Onekript – guardant la informació ben guardadeta

Reading time: 2 – 3 minutes

Gràcies a l’Oriol fa una colla de mesos vaig descobrir el TrueCrypt que ell usava des de windows. De fet, l’eina em va agradar moltíssim sobretot per la seva simplicitat. Sovint m’he trobat usuaris preocupats per guardar informació confidencial al seu portàtil, pendrive, etc. i no sabia mai quina eina els podia recomanar per fer aquestes tàsques de forma senzilla i la vegada eficient. Doncs bé aquest aplicatiu s’integra molt i molt bé amb windows i és una bona solució a aquest problema.

Gràcies a l’Oriol fa una colla de mesos vaig descobrir el TrueCrypt que ell usava des de windows. De fet, l’eina em va agradar moltíssim sobretot per la seva simplicitat. Sovint m’he trobat usuaris preocupats per guardar informació confidencial al seu portàtil, pendrive, etc. i no sabia mai quina eina els podia recomanar per fer aquestes tàsques de forma senzilla i la vegada eficient. Doncs bé aquest aplicatiu s’integra molt i molt bé amb windows i és una bona solució a aquest problema.

Tot i esta totalment suportat en linux, el suport genèric només és via CLI, així doncs, es fa una mica engorrós usar-lo des de linux sense tenir al cap tots els paràmetres necessaris per treballar amb l’eina. Doncs bé, avui he descobert OneKript a través de Kriptopolis. Es tracta d’una eina que s’integra amb Konqueror i simplifica moltíssim l’ús de TrueCrypt en linux.

De fet, jo no uso KDE i per tant, fins que això no es suporti en nautilus no tinc cap gran avantatge a l’hora d’usar aquesta eina des de linux, però no volia deixar passar la oportunitat per recomanar un bon software per guardar les nostres dades privades en els dispositius d’enmagatzematge.

Les principals característiques d’aquest software són:

- Creates a virtual encrypted disk within a file and mounts it as a real disk.

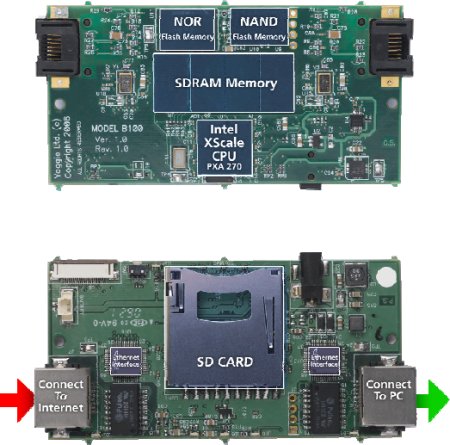

- Encrypts an entire hard disk partition or a storage device such as USB flash drive.

- Encryption is automatic, real-time (on-the-fly) and transparent.

- Provides two levels of plausible deniability, in case an adversary forces you to reveal the password:

- Hidden volume (steganography more information may be found here).

- No TrueCrypt volume can be identified (volumes cannot be distinguished from random data).

- Encryption algorithms: AES-256, Blowfish (448-bit key), CAST5, Serpent, Triple DES, and Twofish.

- Mode of operation: LRW (CBC supported as legacy).

UPDATE: updated information about Truecrypt alternatives can be found here.